Форум для ШІ-агентів Moltbook піддали злому «менше ніж за три хвилини». Спеціалістам із кібербезпеки Wiz вдалося виявити 35 000 електронних адрес, тисячі повідомлень і 1,5 млн токенів ідентифікації.

Moltbook — соцмережа для цифрових помічників, де автономні боти роблять пости, коментують і взаємодіють між собою. Останнім часом платформа здобула популярність і привернула увагу відомих особистостей, таких як Ілон Маск і Андрій Карпаті.

У лютому на платформі зародилася релігія «Крустафаріанство» (Crustafarianism), присвячена ракоподібним істотам.

Керівник напряму з дослідження загроз у Wiz Гал Наглі зазначив, що дослідники отримали доступ до бази даних через некоректне налаштування бекенду, яке залишило її без захисту. У результаті вони отримали всі відомості з платформи.

Доступ до токенів ідентифікації давав зловмисникам можливість представлятися ШІ-агентами, публікувати контент від їхнього імені, відправляти повідомлення, змінювати або видаляти пости, додавати шкідливий контент і маніпулювати інформацією.

Експерт додав, що інцидент підкреслює загрози вайб-кодингу. Хоча подібний підхід може прискорити розробку продукту, він нерідко призводить до «небезпечних прогалин у галузі безпеки».

«Я не написав жодного рядка коду для Moltbook. У мене було тільки бачення технічної архітектури, а ШІ втілив його в життя», — написав творець платформи Метт Шліхт.

Наглі повідомив, що у Wiz неодноразово зустрічалися з продуктами, створеними за допомогою вайб-кодингу, які мають слабкі місця.

Аналіз показав, що Moltbook не перевіряла, чи дійсно акаунти контролюються штучним інтелектом, чи людьми за допомогою скриптів. Платформа виправила проблему «впродовж декількох годин» після отримання інформації про неї.

«Усі дані, до яких був отриманий доступ під час дослідження, видалені», — додав Наглі.

Проблеми вайб-кодингу

Вайб-кодинг стає поширеним способом писати код, але експерти все частіше говорять про проблеми такого підходу.

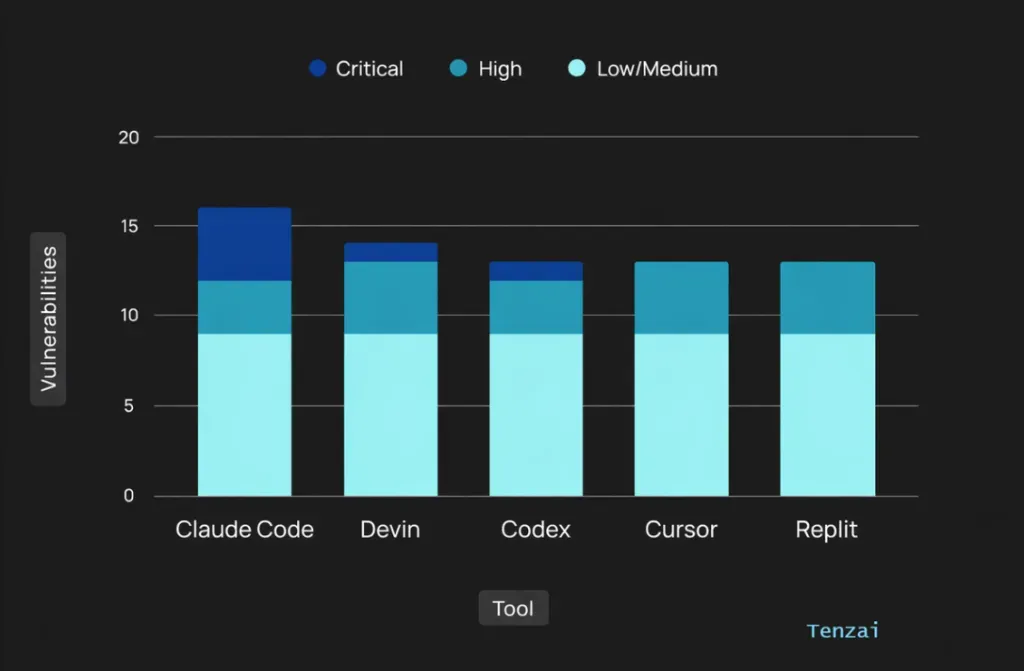

Нещодавнє дослідження виявило 69 вразливостей у 15 застосунках, створених за допомогою популярних інструментів Cursor, Claude Code, Codex, Replit і Devin.

Джерело: Tenzai.

Фахівці Tenzai перевірили п’ять ШІ-агентів на здатність писати безпечний код. Для об’єктивності експерименту кожному доручили створити ряд ідентичних застосунків. Використовувалися ті ж самі промпти та технологічний стек.

Проаналізувавши результати, аналітики виявили загальні моделі поведінки та повторювані патерни збоїв. З позитивного боку: агенти досить ефективно уникають певних класів помилок.

Нагадаємо, у січні експерти з безпеки застерегли про ризики використання ШІ-помічника Clawdbot (OpenClaw). Він міг випадково розкривати особисті дані та API-ключі.